9 faktów o Dyrektywie NIS, które powinieneś znać

W 2013 r. urzędnicy unijni rozpoczęli pracę nad ujednoliceniem poziomu cyberbezpieczeństwa w Europie. Trzy lata zajęło Komisji Europejskiej i państwom członkowskim wykoncypowanie sposobu na ochronę teleinformatyczną Starego Kontynentu.

[bctt tweet=”9 faktów o Dyrektywie NIS, które powinieneś znać” username=”cybsecurity_org”]

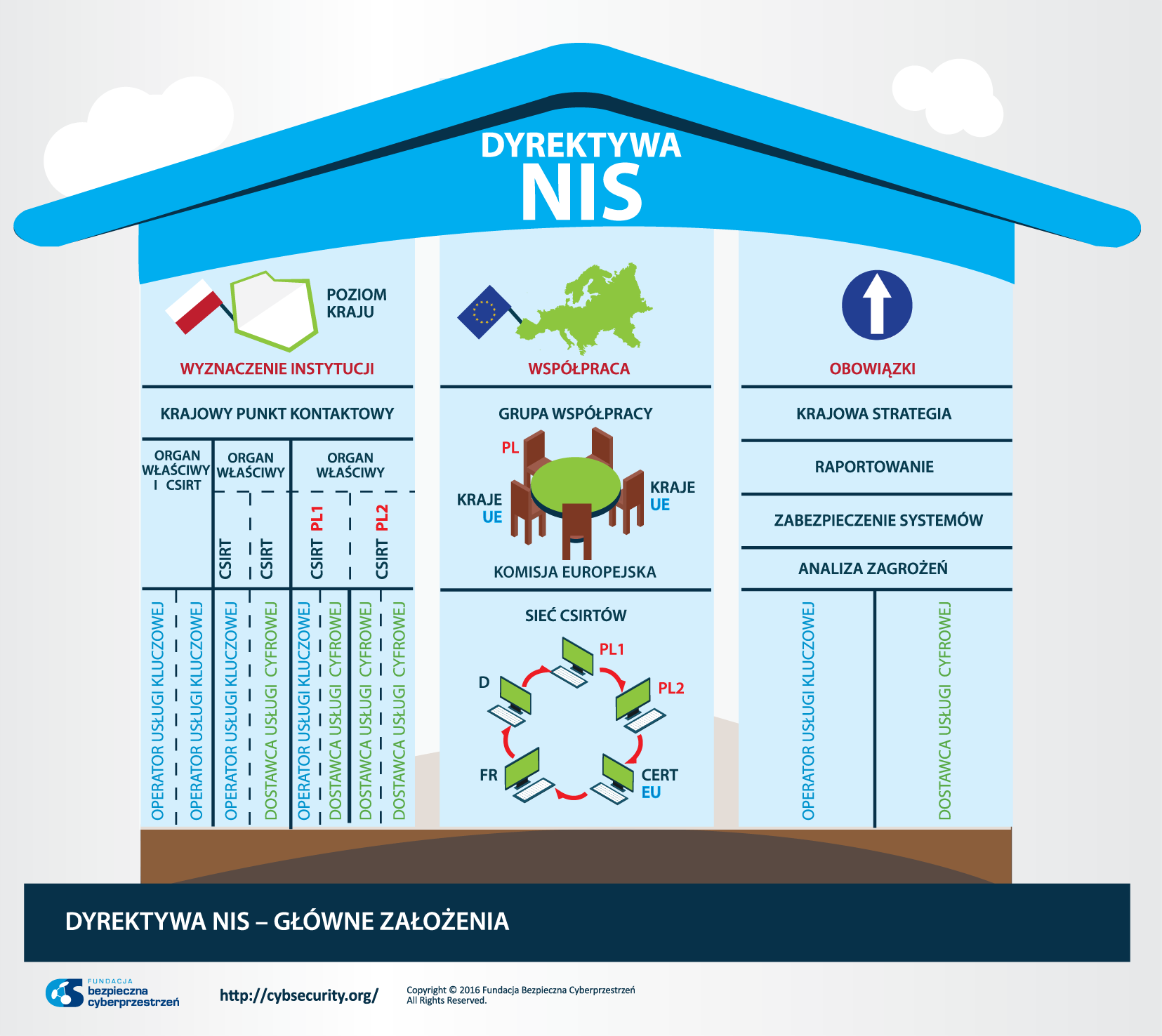

Efektem tych prac było przyjęcie tzw. Dyrektywy NIS, czyli Dyrektywy Parlamentu Europejskiego i Rady w sprawie środków na rzecz wysokiego, wspólnego poziomu bezpieczeństwa sieci i systemów informatycznych na terytorium Unii Europejskiej. Dyrektywa wiąże każde państwo członkowskie w odniesieniu do rezultatu, jaki powinien zostać osiągnięty. Kraje członkowskie mają przy tym swobodę wyboru formy i środków realizacji wynegocjowanych zapisów. Wydaje się, że zapanowało powszechne, bezkrytyczne zadowolenie związane z przyjęciem Dyrektywy NIS. Urzędnicy wzajemnie gratulują sobie sukcesu – przyjęcia przepisów, które w istotny sposób zwiększają poziom bezpieczeństwa państw członkowskich. Czy faktycznie jest to wielki sukces i dyrektywa już dziś rozwiązuje wszystkie problemy związane z cyberbezpieczeństwem? Oto 9 faktów, które powinieneś wiedzieć o Dyrektywie NIS.

Fakt 1 – zakres Dyrektywy NIS

Jeżeli chodzi o zakres Dyrektywy NIS, to ogranicza się on do dwóch typów podmiotów: tzw. operatorów usług kluczowych (przedsiębiorców z sektorów energetyki, transportu, bankowości i infrastruktury rynków finansowych, służby zdrowia, zaopatrzenia w wodę pitną, infrastruktury cyfrowej) oraz dostawców usług cyfrowych (internetowych platform handlowych, wyszukiwarek internetowych, usług przetwarzania w chmurze). Dyrektywa nie mówi bezpośrednio nic o bezpieczeństwie obywateli Unii Europejskiej. Trudno przy tym stwierdzić, na ile ochrona wymienionych podmiotów rzeczywiście przyczyni się do ochrony danych Europejczyków, choć należy przyznać, że w szczególności skierowanie zapisów dyrektywy do dostawców usług cyfrowych z pewnością kryje za sobą taką intencję. Niestety, w ostatecznej wersji Dyrektywy NIS z jej zakresu wykreślono serwisy społecznościowe. Również niezagospodarowanym obszarem pozostaje administracja publiczna.

Fakt 2 – identyfikacja operatorów i dostawców

O ile w przypadku operatorów usług kluczowych dyrektywa przewiduje skomplikowany sześciostopniowy sposób identyfikacji (który oczywiście musi być szczegółowo doprecyzowany przez każde państwo członkowskie), to dostawcy usług cyfrowych mają być identyfikowani „z poziomu” Unii Europejskiej. Czy zatem państwa członkowskie uznały w drodze wzajemnych konsultacji, że nie będą potrafiły ich wyznaczyć i czy na pewno pozostawienie tego w gestii Komisji Europejskiej doprowadzi do skutecznej identyfikacji, stawiającej bezpieczeństwo każdego z państw na pierwszym miejscu? To z pewnością jedno z kluczowych wyzwań przy wdrażaniu zapisów dyrektywy. Praktyka Komisji zazwyczaj zakłada w takich sytuacjach wynajęcie zewnętrznej firmy konsultingowej, która przeprowadzi ankiety wśród… instytucji wiodących państw członkowskich, które prawdopodobnie już raz oznajmiły, że nie chcą się podjąć wyznaczenia dostawców usług cyfrowych.

Fakt 3 – obowiązki operatorów

Wybór operatów usług kluczowych zależy tylko od państwa członkowskiego i będzie dokonany albo razem z implementacją Dyrektywy NIS, albo bezpośrednio po niej. Nie wiadomo, o które usługi chodzi – każdy kraj musi stworzyć listę usług kluczowych dla każdego sektora wymienionego w dyrektywie. Nie wiadomo też, które podmioty będą objęte regulacjami i jaka będzie ich relacja do istniejącego wykazu infrastruktury krytycznej RP, a to z punktu widzenia spójności dokumentów mówiących o ochronie najważniejszych obiektów jest niezwykle istotne. Wiadomo jedynie, które sektory objęte zostały regulacją – o reszcie zadecydują urzędnicy państw członkowskich.

Wybrane podmioty będą miały głównie dwa obowiązki. Pierwszy nakazuje wprowadzenie środków ochrony (technicznych i organizacyjnych) zależnych od poziomu ryzyka, które być może będzie wyznaczane również przez urzędników. Drugi to konieczność raportowania incydentów. Jednak na razie nie wiadomo komu – czy tzw. organowi właściwemu, czy też właściwemu Zespołowi Reagowania na Incydenty Bezpieczeństwa Komputerowego (Computer Security Incident Response Team, CSIRT). Nie wiadomo również, które incydenty podmioty powinny raportować. Progi do zaproponowanych w Dyrektywie NIS kryteriów będą musiały wyznaczyć państwa członkowie osobno, bo dookreślenie „istotnego wpływu” incydentu pozostawiono państwom członkowskim. Wiemy tylko, że pod uwagę wziąć należy: „liczbę̨ użytkowników, których dotyczy zakłócenie usługi kluczowej, czas trwania incydentu, zasięg geograficzny związany z obszarem, którego dotyczy incydent”.

Fakt 4 – obowiązki dostawców

Dyrektywa dotyczy tylko trzech rodzajów dostawców usług cyfrowych: platform handlowych, wyszukiwarek internetowych i usług przetwarzania danych w chmurze. Ponieważ są to operatorzy międzynarodowi zadecydowano, że będą wyznaczeni przez Unię Europejską i podobnie jak w przypadku operatorów usług kluczowych, będą musieli zapewnić poziom bezpieczeństwa zależnie od zidentyfikowanego ryzyka. Również oni będą musieli powiadomić o incydencie organ właściwy lub CSIRT, ale (uwaga!) tylko w krajach, w którym mają siedzibę to znacza to, że inny kraj, na którego terytorium taki operator prowadzi działalność, będzie zdany tylko na dobrą wolę przekazania informacji przez organ lub CSIRT innego państwa. Państwo członkowskie, na którego terytorium nie znajduje się siedziba dostawcy, nie będzie więc bezpośrednio otrzymywało żadnych informacji na temat incydentów dotyczących operatorów usług cyfrowych. Co więcej, będą oni raportować tylko wtedy, jeśli znana będzie: „liczba użytkowników, których dotyczył incydent, w szczególności użytkowników zależnych od usługi na potrzeby świadczenia ich własnych usług, czas trwania incydentu, zasięg geograficzny, którego dotyczył incydent, zasięg zakłócenia funkcjonowania usługi, zasięg wpływu na działalność́ gospodarczą i społeczną”. Jeśli dostawca nie ma dostępu do tych informacji, Dyrektywa NIS zwalnia go z obowiązku raportowania. Nie dość więc, że dostawca usługi cyfrowej łatwo uzasadni nieprzesłanie odpowiednich informacji, to jeszcze państwo członkowskie, jeżeli na jego terytorium dostawca nie ma siedziby, nie może go bezpośrednio „odpytać”. Może jedynie zwrócić się z zapytaniem do państwa z reprezentacją dostawcy. Tego typu wątpliwości związanych z procesem wymiany informacji znajduje się w dyrektywie więcej.

Fakt 5 – organy właściwe

Państwo członkowskie musi wyznaczyć tzw. organy właściwe, których zadaniem będzie nadzór nad operatorami usług kluczowych i dostawcami usług cyfrowych. Organy te powinny mieć również możliwość uzyskania od operatorów i dostawców informacji o bezpieczeństwie oraz powinny przeprowadzać audyty bezpieczeństwa. Dyrektywa wskazuje, że takich organów może być wiele. Mowa jest o spektrum od dostawców energii elektrycznej przez instytucje finansowe aż po dostawców usług DNS. Konieczne stanie się więc wygospodarowanie nowych, dobrze opłacanych etatów oraz przeszkolenie pracowników tak, aby sprawnie nadzorować wszystkie przedsiębiorstwa. Koncepcje administracji w tym zakresie nie są znane.

Fakt 6 – CSIRT

Wyznaczone mają być także Zespoły Reagowania na Incydenty Bezpieczeństwa Komputerowego, które zakresem swojego działania objęłyby wszystkich wyznaczonych operatorów usług kluczowych i dostawców usług cyfrowych. Wymaganiom i zadaniom dla tych zespołów Dyrektywa NIS poświęca cały załącznik. Można by je w skrócie określić jako kolejną linię wsparcia dla operatorów i dostawców. Warto zaznaczyć i przekazać dalej, że dyrektywa nie ustanawia obowiązku wyznaczenia jednego zespołu o charakterze narodowym. W naturalny zaś sposób uwidacznia się potrzeba powołania do życia sektorowych zespołów reagowania na incydenty bezpieczeństwa komputerowego lub sektorowych centrów wymiany i analizy danych (Information Sharing and Analysis Center, ISAC).

Spoglądając na doświadczenia Stanów Zjednoczonych, sektorowe zespoły mają wiele zalet. Pozwalają oszczędzić czas i pieniądze. Gromadzą najlepsze kadry, na których utrzymanie pojedynczych firm nigdy nie byłoby stać: od specjalistów analizy wstecznej złośliwego oprogramowania przez ekspertów zajmujących się testami penetracyjnymi do osób, których jedynym zadaniem jest prowadzenie działań wywiadowczych w internecie i darknecie. Powołanie takich zespołów powinno być obowiązkowe i stanowić jeden z podstawowych punktów implementacji Dyrektywy NIS.

Fakt 7 – punkt kontaktowy i sieć CSIRT

Państwo członkowskie będzie zmuszone wyznaczyć także krajowy pojedynczy punkt kontaktowy, którego zadaniem będzie uczestniczenie w Grupie Współpracy i przekazywanie informacji za granicę na życzenie polskich organów właściwych i krajowych zespołów reagowania na incydenty bezpieczeństwa komputerowego.

Na poziomie europejskim utworzona zostanie Siec Zespołów Reagowania Na Incydenty Bezpieczeństwa Komputerowego. Rolę sekretariatu będzie pełnić ENISA, co oznacza, że rola tej agencji w realizacji zadań operacyjnych najprawdopodobniej wzrośnie. Obok zespołów CSIRT wybranych przez władze krajów członkowskich do „sieci CSIRT” należeć będzie także CERT-EU.

Fakt 8 – Grupa Współpracy

Strategiczną rolę Dyrektywa NIS przypisuje kolejnemu międzynarodowemu zespołowi. Tym razem nazwany będzie Grupą Współpracy. Jej zadania w skrócie można sprowadzić do haseł: współpraca, dyskusja, wymiana dobrych praktyk, zbieranie cyklicznych raportów. Oprócz Komisji Europejskiej i przedstawicieli państw uczestniczyć w niej będzie też CERT-EU oraz agencja ENISA jako obserwator.

Fakt 9 – strategia cyberbezpieczeństwa

Dyrektywa zobowiązuje państwa członkowskie do przyjęcia strategii bezpieczeństwa sieci i systemów teleinformatycznych. Kto zna historię polskich dokumentów strategicznych w zakresie cyberbezpieczeństwa, ten wie, że taka strategia to swoisty Święty Graal kolejnych rządów i urzędów. Jak do tej pory w Polsce funkcjonują: tzw. Cyberdoktryna („Doktryna cyberbezpieczeństwa Rzeczypospolitej Polskiej” opracowana przez Biuro Bezpieczeństwa Narodowego i przyjęta przez Radę Bezpieczeństwa Narodowego), a więc dokument bez mocy prawnej, opracowane przez Ministerstwo Cyfryzacji „Założenia do strategii cyberbezpieczeństwa”, także bez mocy prawnej, oraz Polityka Ochrony Cyberprzestrzeni RP (POCRP) – jedyny dokument z mocą prawną. Ale jak zwykle jest jeden istotny szczegół. Polityka została przyjęta jako uchwała Rady Ministrów. Oznacza to, że moc wiążącą ma tylko w obrębie administracji rządowej.

Czas na reorganizację

Nie są znane plany administracji dotyczące sposobów i pomysłów na implementację Dyrektywy NIS. Prawdopodobnie będzie to zapowiadana przez Ministerstwo Cyfryzacji ustawa dotycząca cyberbezpieczeństwa. 14 września br. gen. Włodzimierz Nowak, pełnomocnik ministra cyfryzacji do spraw cyberbezpieczeństwa, w czasie panelu dyskusyjnego na konferencji Security Case Study 2016 zapewniał, że ustawa ta będzie gotowa do końca roku, aby z początkiem nowego mógł zostać rozpoczęty proces legislacyjny. Nie ma jednak upublicznionych dokumentów koncepcyjnych, a pomysły przedstawiane przez przedstawicieli administracji na spotkaniach, konferencjach czy w wywiadach są bardzo ogólne i tak naprawdę niewiele wyjaśniają. Trzeba mieć nadzieję, że dzięki obowiązkom nałożonym przez Dyrektywę NIS, system ochrony cyberprzestrzeni RP zostanie gruntownie przeorganizowany i stanie się w końcu efektywny.

Europejska infrastruktura krytyczna

Z punktu widzenia ochrony najważniejszych w Rzeczpospolitej Polskiej obiektów funkcjonuje już kilka aktów prawnych. Jest ustawa o powszechnym obowiązku obrony Rzeczypospolitej Polskiej wyznaczająca obiekty szczególnie ważne dla bezpieczeństwa RP („czas wojny”) i ustawa o ochronie osób i mienia. Niestety, mało one wymagają w kontekście bezpieczeństwa teleinformatycznego. Między innymi dlatego w ramach utworzonego systemu ochrony infrastruktury krytycznej (ustawa o zarządzaniu kryzysowym, Narodowy Program Ochrony Infrastruktury Krytycznej) jednym z sześciu bezpośrednio wskazywanych obszarów bezpieczeństwa jest właśnie ochrona teleinformatyczna. Inaczej też obiekty infrastruktury krytycznej są wyznaczane – funkcjonują obiektywne, szczegółowe kryteria sektorowe (dla każdego z 11 sektorów infrastruktury krytycznej) i przekrojowe (wspólne dla wszystkich sektorów). Nie sposób nie odnieść wrażenia, że w zdecydowanej większości przypadków obiekt infrastruktury krytycznej, wykorzystujący systemy teleinformatyczne i funkcjonujący w jednym z sektorów wymienianych przez Dyrektywę NIS, powinien być tożsamy z operatorem usługi kluczowej. Zatem z punktu widzenia spójności różnych wymagań niezwykle ważne jest, by kryteria wyznaczania operatorów usług kluczowych miały jasne odniesienie do kryteriów identyfikacji infrastruktury krytycznej lub po prostu były wspólne.

Osobnym zbiorem obiektów istotnych dla bezpieczeństwa europejskiego jest tzw. europejska infrastruktura krytyczna, czyli taka, której zaprzestanie funkcjonowania może mieć wpływ na co najmniej dwa państwa członkowskie. Warto ją przypomnieć, ponieważ wydaje się, że próbowała ona jeszcze kilka lat przed Dyrektywą NIS, poprawić stan bezpieczeństwa Starego Kontynentu. Dyrektywa Rady 2008/114/WE z dnia 8 grudnia 2008 r. w sprawie rozpoznawania i wyznaczania europejskiej infrastruktury krytycznej oraz oceny potrzeb w zakresie poprawy jej ochrony, bo taką ma oficjalną nazwę, zobligowała państwa członkowskie do wyznaczenia obiektów krytycznych na początku tylko w dwóch sektorach: energii i transportu. Następnym krokiem miało być dodanie sektora ICT (taki zapis widnieje w tekście dyrektywy). Jednakże państwa członkowskie, po długich negocjacjach, warsztatach i dyskusjach nie doszły do porozumienia w tej sprawie. Powodów nieuwzględnienia sektora ICT było kilka, ale jednym z głównych był brak zgody na wspólne, europejskie kryteria wyznaczenia najważniejszych obiektów „teleinformatycznych”. Zwyczajnie Komisja Europejska i państwa członkowskie nie były w stanie ustalić, która infrastruktura ICT jest krytyczna dla Europy. Nie można oprzeć się wrażeniu, że teraz sytuacja się powtarza – szczególnie w odniesieniu do identyfikacji dostawców usług cyfrowych.

Śledź na:

TT: @Cybsecurity_org

Facebook: @FundacjaBezpiecznaCyberprzestrzen

powiązane:

Artykuł ukazał się w miesięczniku IT w Administracji.