Teoria sterowania refleksyjnego

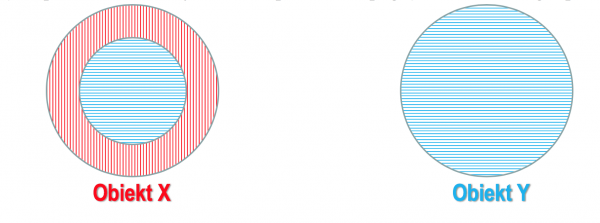

Jednym z najbardziej zaawansowanych matematycznych modeli operacji informacyjnych jest teoria sterowania refleksyjnego (szerzej refleksywnego), opracowana w Związku Radzieckim, w latach 60-tych ubiegłego wieku przez Vladimir’a Lefebvre. Radziecka koncepcja sterowania refleksyjnego jest zbliżona do amerykańskiej koncepcji zarządzania percepcją, jednak z istotnie mocniej rozwiniętym aparatem formalnym oraz prawdopodobnie bardziej zaawansowanym narzędziami z obszaru m.in. psychologii i socjopsychologii. Punktem wyjścia dla procesu sterowania refleksyjnego jest budowa specyficznego modelu obiektu mającego podlegać sterowaniu. Obiektem tym jest zwykle człowiek, czyli obiekt który myśli (jest refleksyjny), a w związku z tym tworzy subiektywne obrazy (modele) będące opisem świata, w tym swoich przekonań, poglądów, zasad i reguł postępowania.

Rys. 1. Budowa modelu obiektu Y przez obiekt X;

Źródło: opracowanie własne

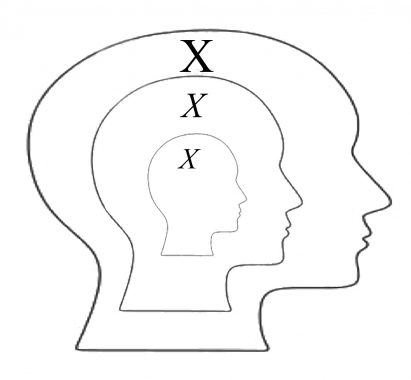

Istota budowy tegoż specyficznego modelu związana jest z pojęciem „refleksji” (ang. reflexion), rozumianej jako zdolność do przyjęcia perspektywy obserwatora w stosunku do swoich własnych przekonań, poglądów, zasad i reguł postępowania. Tak zdefiniowana refleksja to refleksja pierwszego rodzaju (ang. reflexion of the first kind) lub autorefleksja (ang. self-reflexion), która ma charakter rekurencyjny.

Rys. 2. Refleksja pierwszego rodzaju;

Źródło: opracowanie własne

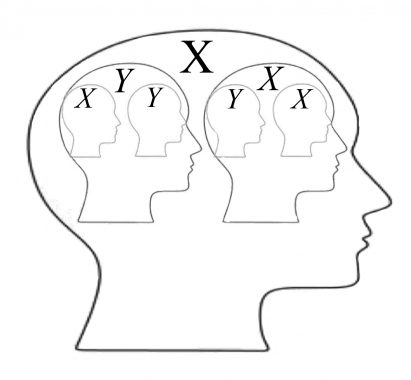

Pojęcie refleksji zostało uogólnione przez Lefebvre i w kontekście sterowania refleksyjnego, rozumiane jest jako zdolność do przyjęcia perspektywy obserwatora w stosunku do swoich własnych oraz innego obiektu refleksyjnego przekonań, poglądów, zasad i reguł postępowania. Tak zdefiniowana refleksja to refleksja drugiego rodzaju (ang. reflexion of the second kind), która również ma charakter rekurencyjny, prowadzący do konceptu drzewa hierarchii refleksji rzeczywistości (ang. hierarchy of realities).

Rys. 3. Refleksje drugiego rodzaju;

Źródło: opracowanie własne

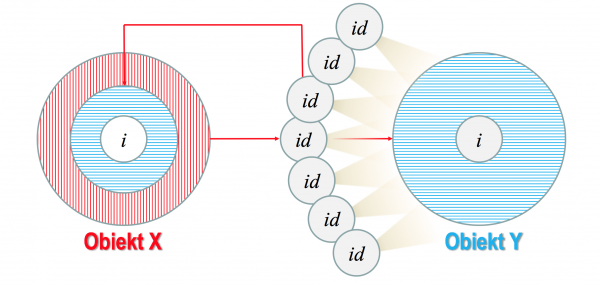

Konstruując model obiektu mającego podlegać sterowaniu refleksyjnemu, kluczowym jest uwzględnienie w modelu owego konceptu refleksji obiektu modelowanego. Obiekt X chcący sterować obiektem Y buduje model obrazu (modelu) świata zbudowanego przez obiekt Y, na określonym poziomie drzewa hierarchii refleksji. Na podstawie tego modelu przygotowuje dedykowane dla obiektu Y zaburzenia informacji, mające skłonić obiekt Y do podjęcia decyzji, która jest oczekiwana przez X, a jednocześnie w taki sposób, aby Y był przekonany, że decyzje podejmuje autonomicznie i jest ona dla niego najkorzystniejsza z możliwych. Istota sterowania refleksyjnego to zmiana podejścia z próby przewidywania procesów decyzyjnych przeciwnika na wpływanie na procesy decyzyjne przeciwnika za pomocą zaburzeń informacji.

Jeśli proces sterowania refleksyjnego realizowany jest skrycie, a obiekt X właściwie „odczytał” subiektywny obraz świata obiektu Y, to każda porcja zaburzenia informacyjnego (oznaczona przez id na rysunku nr 4) przesłana od obiektu X do obiektu Y jest jednocześnie dla X dodatkową informacją o obiekcie Y. Ciekawostką jest możliwość odwrócenia przez obiekt Y procesu, tak aby z roli obiektu sterowanego przejść do roli obiektu sterującego obiektem X, przy jednoczesnym utwierdzaniu obiektu X w przekonaniu o jego pełnej kontroli nad procesem sterowania refleksyjnego.

Rys. 4. Szkielet procesu sterowania refleksyjnego obiektem Y przez obiekt X;

Źródło: opracowanie własne

Proces sterowania refleksyjnego, można uogólnić na sterowanie grupami społecznymi lub całymi społeczeństwami, „splątanymi” różnego rodzaju więziami społecznymi, jak również grupami powstającymi „spontanicznie” w odpowiedzi na określone bodźce, które to grupy „współdzielą” w pewnym sensie obraz rzeczywistości.

Teoria dezinformacji

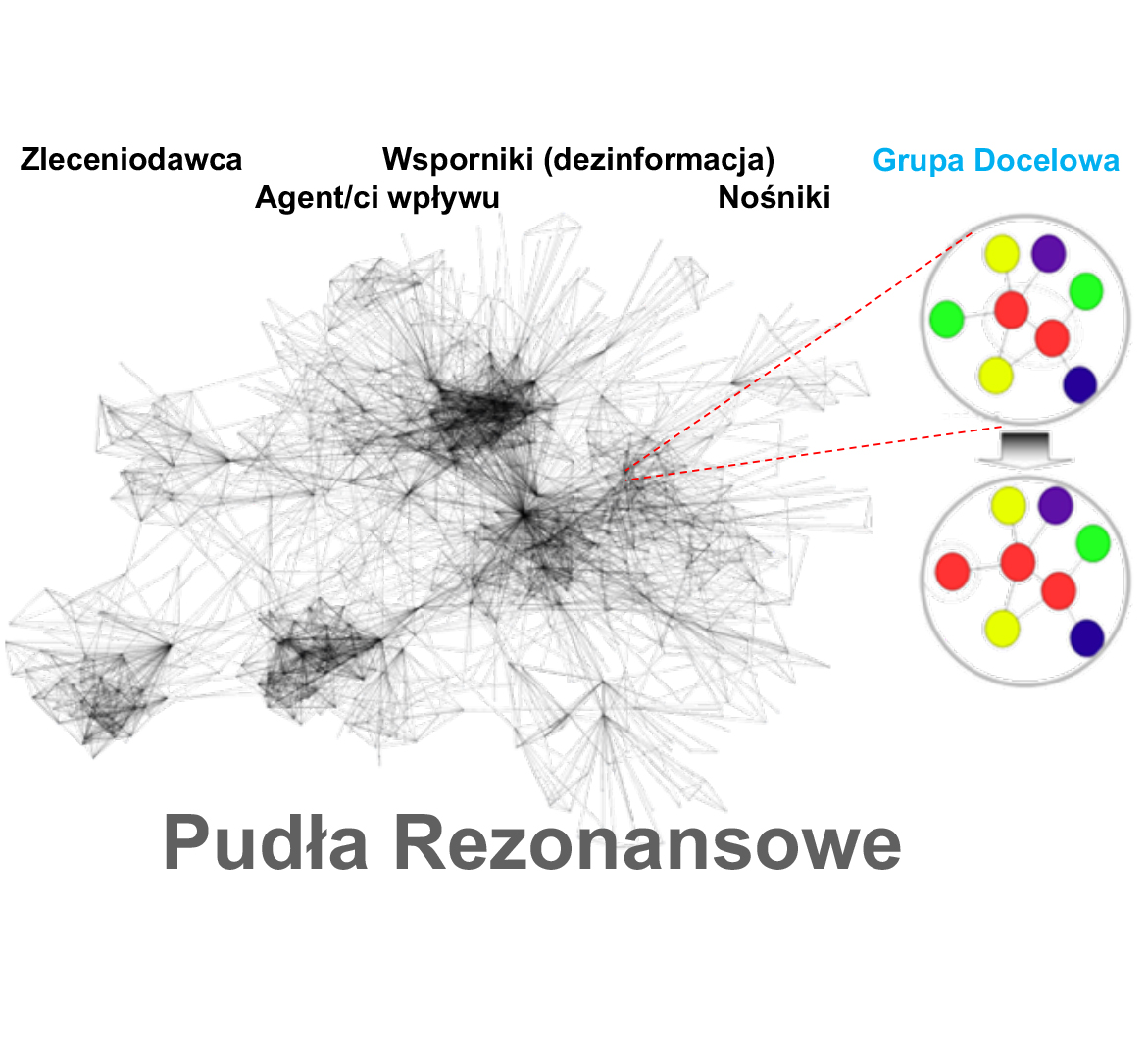

W przypadku modelowania operacji informacyjnych prowadzonych w mediach społecznościowych, w szczególności kiedy obiekt poddawany sterowaniu refleksyjnemu jest obiektem złożonym jakim jest grupa społeczna, podział na obiekt sterujący i obiekt sterowny nie jest wystarczający. Pomocna okazuje się w tym wypadku teoria dezinformacji opracowana przez Vladimira Volkoff’a, w której wyróżnia się różnych aktorów, pełniących określone role w procesie dezinformacji:

-

Zleceniodawca (Klient) – osoba lub grupa, która zyskuje na dezinformacji;

-

Agent wpływu – wykonawca/y zleconej dezinformacji;

-

Temat Przewodni – motyw będący cechą charakterystyczną dezinformacji;

-

Wsporniki – wydarzenia (prawdziwe, nieprawdziwe) będące „paliwem” dla procesu dezinformacji;

-

Przekaźniki (Nośniki) – media w jakimś stopniu związane z agentem wpływu;

-

Pudła Rezonansowe – media niezwiązane zarówno ze zleceniodawcą, jak i agentem wpływu, nieświadomie propagujące zaburzenia informacyjne;

-

Grupa Docelowa – osoba lub grupa, która jest celem procesu dezinformacji.

W przypadku mediów społecznościowych, w procesie dezinformacji bierze udział wiele obiektów, pełniących różne role. Istotnym jest zwrócenie uwagi na fakt, że w tym środowisku informacyjnym niezwykle łatwo o dotarcie do osób, którzy propagują dezinformację na zasadzie „Pudła Rezonansowego”. Równie prosto jest o „Przekaźniki” za sprawą Social-Bot’ów i całych Social-Botnet’ów, które dość prosto można zbudować, przy stosunkowo niewielkiej wiedzy technicznej, ewentualnie kupić na zasadzie usługi. „Kultura” Web3.0 powoduje, że tzw. „Pudła rezonansowe” z jednej strony są powszechne, a z drugiej mają faktycznie realny wpływ na proces dezinformacji, co więcej często z powodu ich liczby są w stanie niemalże w całości przejąć rolę „Przekaźników”.

Rys. 5. Rozprzestrzenianie się dezinformacji w mediach społecznościowych

Źródło: opracowanie własne

Zasadniczym problemem przy modelowaniu operacji informacyjnych w mediach społecznościowych jest zrozumienie procesu rozprzestrzeniania się (dyfuzji) zjawisk w systemach sieciowych, w tym ocena roli i „istotności” poszczególnych „węzłów” w sieci oraz prognozowanie dynamiki dyfuzji i zasięgu informacji będącej produktem operacji informacyjnej. Warto zaznaczyć, że istnieją zasadnicze różnice na poziomie modelowym jak i technicznym procesu dezinformacji, gdy przedmiotem ataku informacyjnego jest pojedynczy obiekt i grupa obiektów.

Podsumowanie

Rzeczywistość na poziomie informacyjnym, jest coraz trudniejsza do weryfikacji, a łatwiejsza do manipulacji. Powszechny dostęp do sieci Internet spowodował, że media społecznościowe odgrywają coraz większą rolę w kształtowaniu opinii na niemalże każdy temat, a szerzej istotnie wpływają na sposób postrzegania świata, przez osoby, grupy społeczne czy całe społeczeństwa. Świadomość zagrożeń na poziomie informacyjnym jest wciąż niewielka.

Teoria sterowania refleksyjnego ułatwia analizę procesu podejmowania decyzji własnych i przeciwnika z perspektywy możliwości manipulacji świadomością sytuacyjną. Teoria ta ma już bogatą historię i ugruntowaną pozycję wśród analityków bezpieczeństwa narodowego zarówno w Rosji, jak również w Stanach Zjednoczonych. Przez wielu analityków zachodnich postrzegana jest jako radziecka alternatywa dla teorii gier. W tym miejscu, warto zwrócić uwagę na pojawienie się w latach 70-tych ubiegłego wieku teorii hipergier (ang. hipergame theory), nazywanej również teorią metagier (ang. metagames) lub gier wyższego rzędu (ang. higher-order games), która z kolei może być postrzegana jako zachodnia odpowiedź na teorię sterowania refleksyjnego. Współcześnie teoria sterowania refleksyjnego jest rozwijana, w pewnym stopniu niezależnie, przez kilka grup badawczych, proponujących inny aparat formalny do opisu i analizy sterowania refleksyjnego. Za jedną z gałęzi, można uznać wspomnianą teorię hipergier. Równolegle budowane są modele operacji informacyjnych wykorzystujące klasyczną teorię gier.

Aktualne prace prowadzone w Pracowni Modelowania i Analizy Cyberprzestrzeni, która powołana została w 2018 r. w ramach Instytutu Systemów Informatycznych Wydziału Cybernetyki koncentrują się m.in. wokół modelowania operacji informacyjnych w oparciu o teorię sterowania refleksyjnego (podejście ilościowe), teorii dezinformacji Volkoff’a (podejście jakościowe) oraz modeli dyfuzji zjawisk w systemach sieciowych. Jednocześnie, Pracownia Modelowania i Analizy Cyberprzestrzeni bazuje na bardzo bogatym doświadczeniu związanym z konstrukcją modeli, metod i informatycznych narzędzi wspomagania decyzji, jakim mogą się poszczycić badacze operacji z Wydziału Cybernetyki Wojskowej Akademii Technicznej.

Zacznijmy od początku …

Problematyka wojen przyszłości od zawsze zajmowała teoretyków i praktyków sztuki wojennej. Współcześnie jednak dynamika zmian technologii powoduje, że trudno mówić o założeniach wojny przyszłości nie rozumiejąc istoty i kierunków rozwoju właśnie technologii. O ile w przeszłości, mówiąc o tzw. „technologiach podwójnego zastosowania” mieliśmy na myśli technologie, które pojawiły się na potrzeby wojska i mogły zostać wykorzystane na rynku cywilnym, tak obecnie kierunek „transferu technologii” wydaje się być odwrócony tj. z rynku cywilnego rozwiązania trafiają do wojska. Taki stan rzeczy wymaga od sił zbrojnych olbrzymiej „czujności”, kreatywności, zdolności identyfikowania przyszłych technologii przełomowych (ang. future disruptive technologies) i kształtujących się rewolucyjnych pomysłów zmieniających „zasady gry” (ang. emerging game-changers ideas). Możliwe jest to jedynie przy poważnym podejściu do prac badawczych, przez co rozumiem świadome inwestowanie właśnie w prace obarczone dużym ryzykiem niepowodzenia, a więc prace nad technologiami „raczkującymi”, czyli o poziomach technologii od I TRL do VI TRL (ang. Technology Readiness Level). W tym kontekście warto zwrócić uwagę na dynamicznie rozwijającą się dziedzinę sztucznej inteligencji, w szczególności uczenia maszynowego ML (ang. Machine Learning). Niedaleka przyszłość konfliktów zbrojnych to prawdopodobnie wojny na algorytmy (i to już nie tylko z obszaru kryptologii!!!), o czym może świadczyć niebywałe zainteresowanie tym obszarem różnych ośrodków badawczych w krajach takich jak m.in. USA, Rosja, Chiny. Algorytmy uczenia maszynowego, o czym nie trzeba współcześnie nikogo przekonywać, to przyszłość każdej dziedziny życia. Jednocześnie, okazuje się, że niekiedy nawet niezwykle zaawansowane algorytmy uczenia maszynowego można dość łatwo „oszukać”. Stąd zrodził się obszar antagonistycznego uczenia maszynowego AML (ang. Adversarial Machine Learning). Wydaje się, że AML to początek poważnych badań nad wojnami na algorytmy, obszar niezwykle ciekawy i dynamicznie rozwijający się, ale również obszar niełatwy ze względu choćby na trudności w interpretowalności zaawansowanych algorytmów ML. Warto w tym miejscu przytoczyć słowa Ian’a Goodfellow’a (polecam śledzić dokonania tej osoby): „Badanie antagonistycznego uczenia maszynowego jest trudniejsze niż konwencjonalnego uczenia maszynowego. Trudno jest bowiem stwierdzić, czy to atak jest tak silny, czy obrona tak słaba!”. W każdym razie, AML to zupełnie nowa opowieść, opowieść która prawdopodobnie wymaga oddzielnego cyklu artykułów, o ile będzie na tę opowieść zapotrzebowanie wśród czytelników publikacji Fundacji Bezpieczna Cyberprzestrzeń.

Autor:

ppłk dr inż. Rafał KASPRZYK, Kierownik Pracowni Modelowania i Analizy Cyberprzestrzeni, Wydział Cybernetyki, Wojskowa Akademia Techniczna