Co tam słychać w cyberprzestrzeni

Jak słusznie zauważają autorzy „Threat Report H1” wydanego przez F-Secure, pierwsza połowa 2013 r. oprócz kontynuacji powszechnie znanych od dawna ataków, to czas pojawienia się poważnego pytania o prywatność praktycznie wszystkich internautów. Wszystko za sprawą informacji o amerykańskich programach inwigilacji w sieci, za którymi stoi NSA (National Security Agency).

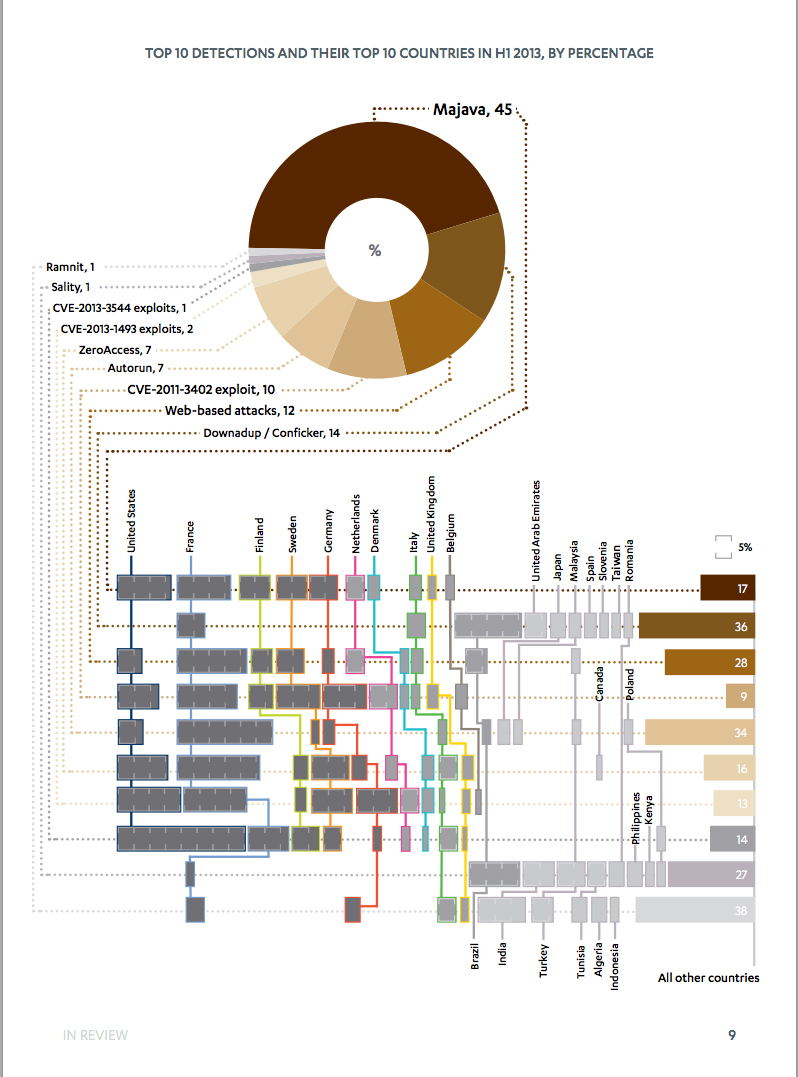

Jednak w raporcie znajdziemy przede wszystkim informacje o technologicznych aspektach cyberzagrożeń. Ich ofiarami głównie stali się właściciele komputerów w USA i Francji. Dzięki ciekawemu schematowi graficznemu możemy się dowiedzieć też, które z nich dotyczyły Polski. Natomiast technologicznie dominującym trendem jest wykorzystanie Javy do przejmowania komputerów ofiar. Cyberprzestępcy szczególnie upodobali sobie też korzystanie z niewielkich pakietów typu exploit-kit, wśród których najbardziej popularne to: Blackhole, SweetOrange, Crimeboss, Styx i Cool.

Lektura konieczna przy okazji tego raportu to „wstępniak” przygotowany przez Mikko Hypponena, który krótko wyjaśnia fenomen bitcoinów, a przede wszystkim jak doszło do tego, że stały się one jednym z podstawowych celów cyberataków. Dla przykładu drugim co do wielkości botnem obserwowanym przez F-Secure to właśnie operacje na bitcoinach, powszechnie znane jako bitcoin-mining, przynoszące przestępcom zyski rzędu 50 000 USD dziennie.

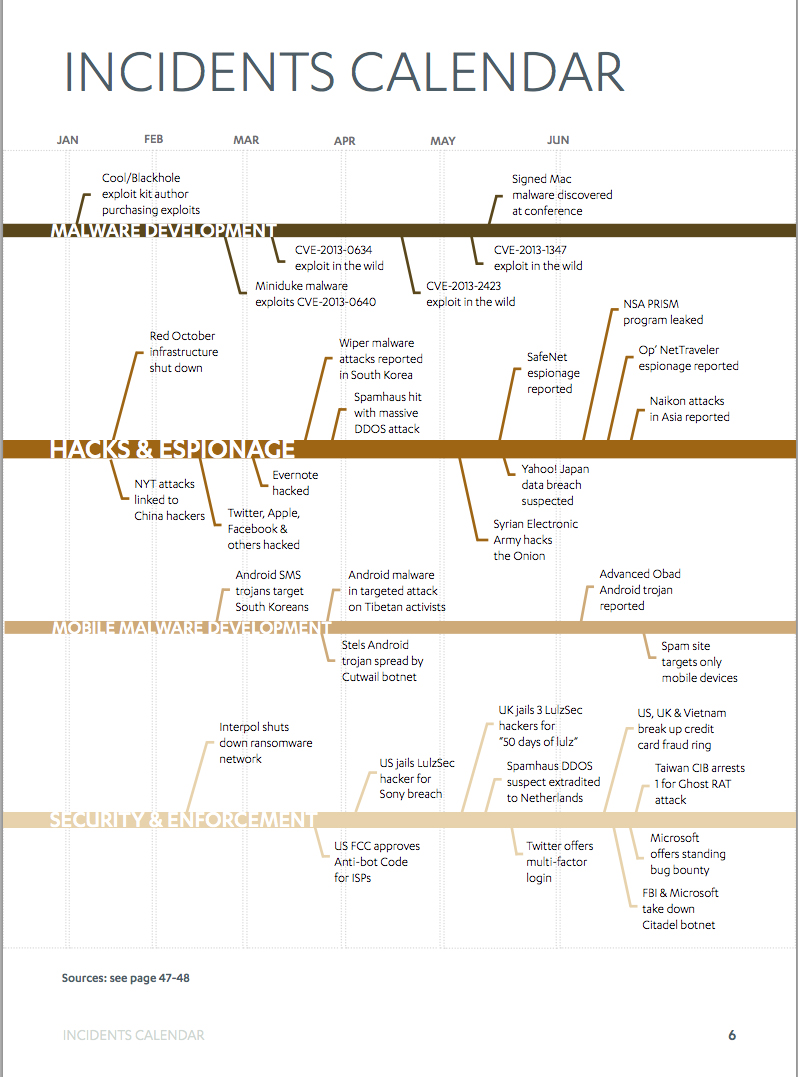

Przedstawiamy poniżej dwie ciekawe infografiki z raportu.

Kalendarz incydentów

Top 10 zagrożeń

Cały raport dostępny TUTAJ.

Źródło: F-Secure