Obserwując działalność organizacji lub osób można dowiedzieć się wielu ciekawych rzeczy dotyczących tego gdzie ktoś się znajduje, co robi. To oczywiste dla obserwacji w tzw. „realu”, ale bardzo dobrze, a może nawet lepiej, sprawdza się w cyberprzestrzeni. Autorzy Analysis Intelligence (firma analizująca zagrożenia cybernetyczne), podjęli próbę takiego zadania i wzięli na warsztat działalność grup hakerskich aby naszkicować ich profil aktywności, a przede wszystkim aktywność w poszczególnych dniach tygodnia.

Najważniejszy wniosek? Różne grupy mają różne sygnatury czasowe swojej działalności. Te sygnatury potencjalnie mogłyby być wykorzystane do rozróżnienia schematów ich działalności, tworząc tzw. „pattern of life”. Taki wzorzec może dużo powiedzieć o tym czy aktywność jest w szczególne dni tygodnia, w czasie pracy, w nocy, weekendy. Można też ustalać położenie geograficzne.

Analiza czasowa od dawna odgrywa znaczną rolę w „cyberobronie“. Na przykład, Bob Gourley, który był dyrektorem wywiadu jednostki wojskowej odpowiedzialnej za obronę wszystkich sieci Departamentu Obrony Stanów Zjednoczonych (D0D – Department of Defense), powiedział że swego czasu zaobserwowano, że przypadki włamań między innymi do komputerów Pentagonu i NASA (znanych jako incydent o nazwie Moonlight Maze) bardzo dobrze pasowały do czasu pracy w Moskwie. Co prawda to był tylko jeden z wielu innych czynników, które wskazały na Rosję, ale na pewno pomogło to analitykom.

Innym przykładem jest to jak firma Mandiant stosując obserwację aktywności zespołu hakerów określiła pochodzenie ataków z Chin. Analitycy Mandiant opisali tę obserwację następująco:

„Zespoły hakerów regularnie zaczynają pracę, w większości, o godzinie 8 rano czasu pekińskiego. Zazwyczaj są one kontynuowane przez standardowy dzień pracy, czasami przeciągało się do północy.”

Co więcej, wydaje się że aż tak regularne i dzienne godziny pracy mogą wskazywać na systematyczną zleconą pracę, którą w tym przypadku można określić mianem „state sponsored attack”, czyli ataków wykonywanych na zlecenie instytucji rządowych.

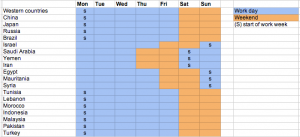

Przykładowe wzory czasowe tygodnia pracy

Jak więc wygląda obserwacja czasów pracy dla niektórych przypadków?

Na przykład szybkie podsumowanie danych z tygodnia pracy z Wikipedii, z całego świata daje nam następujące wyniki:

Jak widać praktycznie w 100% procentach pokrywa się on z tygodniem pracy w poszczególnych krajach.

Analiza grupy hakerów biorąc pod uwagę tydzień pracy jako punkt wyjścia.

Okazuje się, że tak rozumiane profile działalności można również wykorzystywać do analizy działalności grup hakerskich. Takie dane pozyskano korzystając z serwisu Recorded Future na podstawie szczegółów z analizy 250 000 zdarzeń związanych z zagrożeniami cybernetycznymi. Korzystano przy tej analizie między innymi z Twittera i innych mediów społecznościowych, jak również z danych na stronach rządowych czy forach hakerskich. Analiza dotyczyła informacji publikowanych w 7 językach.

Autorzy analizy wzięli oznaczenia czasowe zdarzeń i przypisali im poszczególne dni tygodnia, aby móc określić aktywność poszczególnych grup hakerskich właśnie w ciągu tygodnia.

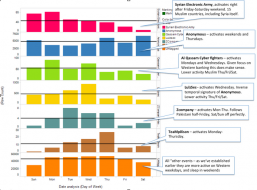

Poniżej można zobaczyć wynik tej pracy. Analiza objęła następujące grupy hakerskie: Syryjska Armia Elektroniczna, Anonymous, Al Qassam Cyber Fighters, Lulzsec, ZCompany i TeaMp0ison.

Obserwacje poszczególnych grup

Syrian Electronic Army

Uaktywnia się tuż po syryjskim weekendzie. Biorąc pod uwagę faktyczną nazwę i wzór/podpis czasowy to na pewno oznacza grupę zlokalizowaną w Syrii, która ma wolne w weekend, czyli potencjalnie oznacza to grupę sponsorowaną, grupy pracującej według opłaconego schematu.

Anonymous

Szczyt aktywności Anonymous wykazują w weekendy, co wskazuje, że są to w większości studenci lub ludzie z krajów tzw. cywilizacji Zachodniej, którzy na co dzień mają swoje „normalne miejsca pracy”, a w weekendy zajmują się działalnością grupy.

Al Qassam Cyber Fighters

Al Qassam Cyber Fighters aktywuje się w poniedziałki i środy. Biorąc pod uwagę szczególnie nacisk na uderzenia w amerykańskie i europejskie banki wydaje się mieć to sens: zaplanowanie uderzenia w poniedziałek rano, w szczycie działalności bankowej. Ale można też to zinterpretować jako aktywację po sobocie, tj. Pracownicy zatrudnieni w normalnych ramach godzin pracowniczych hakerów na Bliskim Wschodzie.

Lulzsec

Co ciekawe wzorzec czasowy grupy Lulzsec (grupa będąca odłamem Anonymous) jest całkowicie odwrotny od Anonymous. Ze szczytowymi godzinami pracy w środę co może być po prostu związane ze szczytem ruchu w Internecie …

ZCompany

Kalendarz doskonale pasuje do „nowoczesnego kraju islamskiego”: działalność głównie od poniedziałku do czwartku, mała aktywność w piątek i niedzielę. Zorganizowany plan pracy może wskazywać na grupę sponsorowaną pracującą według opłaconego schematu, harmonogramu. Może również podejrzewać, że aktywność pochodzi z Pakistanu, co znalazłoby potwierdzenie w fakcie, że ZCompany kieruje swoje ataki na Indie.

TeaMp0ison

Grupa rywalizująca z LulzSec, aktywna wtorek-środa. Kierunki ataków są niespójne, ale na pewno zawierają anty-islamskich cele.

Analiza krzyżowa korelacji

Jak widać z przytoczonych przykładów w analizie wzorców zachowań, a w szczególności w wzorcach czasowych tkwi duży potencjał. Oprócz prostych analiz związanych z wyznaczaniem najbardziej aktywnych dni tygodnia można do analiz dołączyć informacje związana z aktywnością lub jej brakiem w innych charakterystycznych okresach, takich jak święta państwowe czy religijne czy nawet w poszczególnych porach dnia, co umożliwia na przykład serwis http://sleepingtime.org/ (przykład – analiza aktywności grupy TeaMp0ison – http://sleepingtime.org/teamp0ison). Dochodzą do tego jeszcze informacje na temat używanych języków czy powiązań z innymi grupami.

Z drugiej strony nie można nadawać tym analizom zbyt dużego znaczenia i należy je traktować tylko jako pomocnicze, gdyż same w sobie nie zawierają krytycznej informacji na temat działalności analizowanych grup.

Źródło: Dane pochodzą z materiałów zgromadzonych przez Recorded Future, zbadanych interaktywnie na http://www.recordedfuture.com